邮箱轰炸¶

关于¶

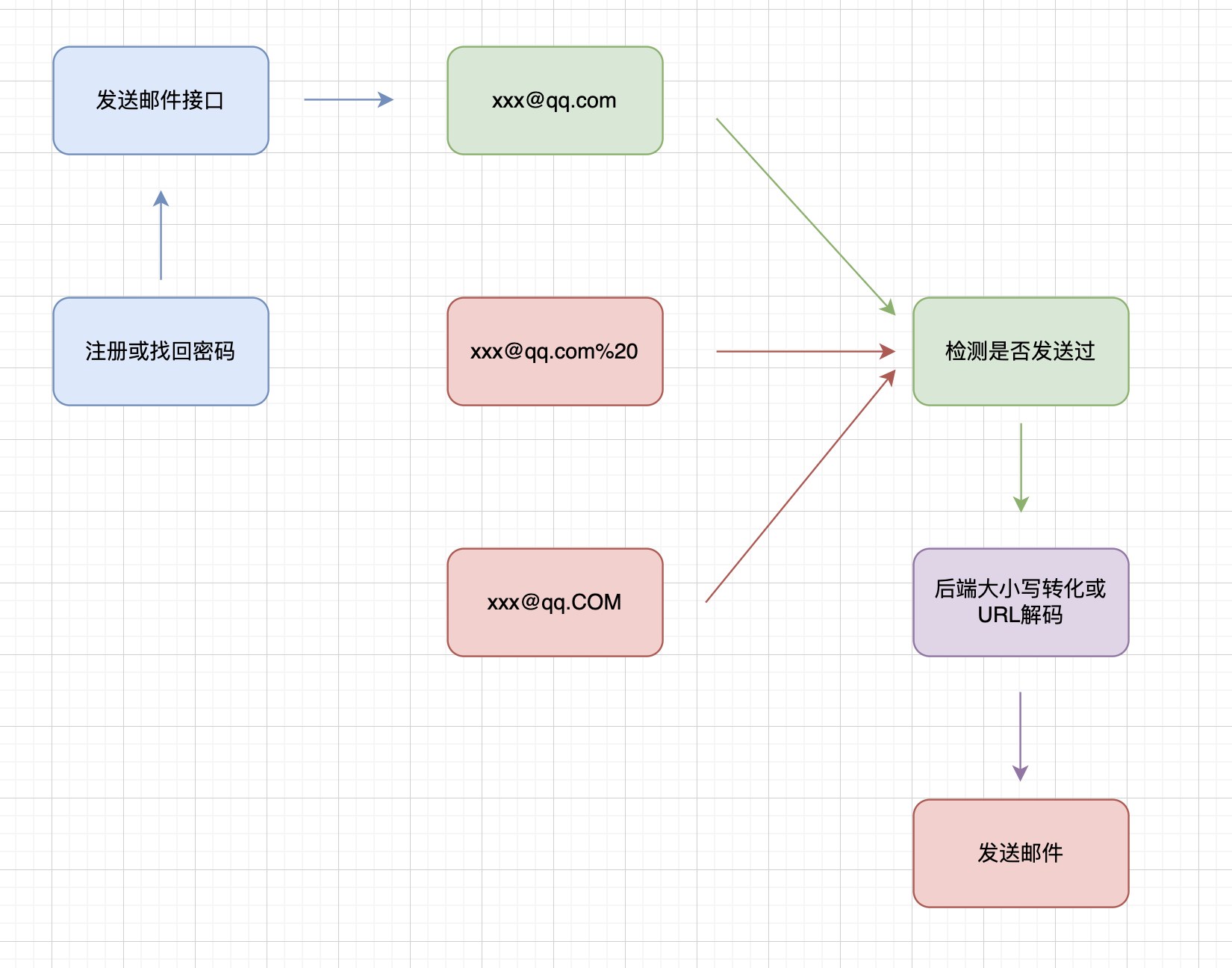

漏洞挖掘过程中,常见功能点有注册或找回密码,大部分都由邮箱或手机号做验证请求,但是短信接口一个是限制了请求时间间隔,再一个是手机号格式严格限制等等。而邮箱不存在长度以及字符的限制,就存在一些有意思的绕过方法。

大小写绕过¶

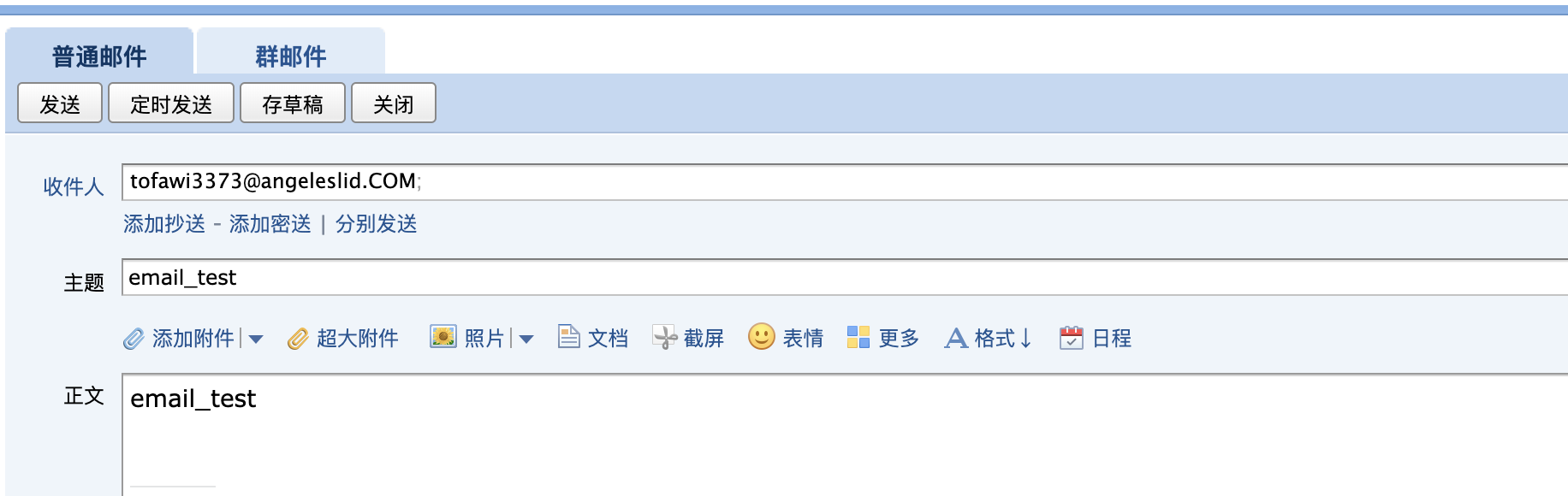

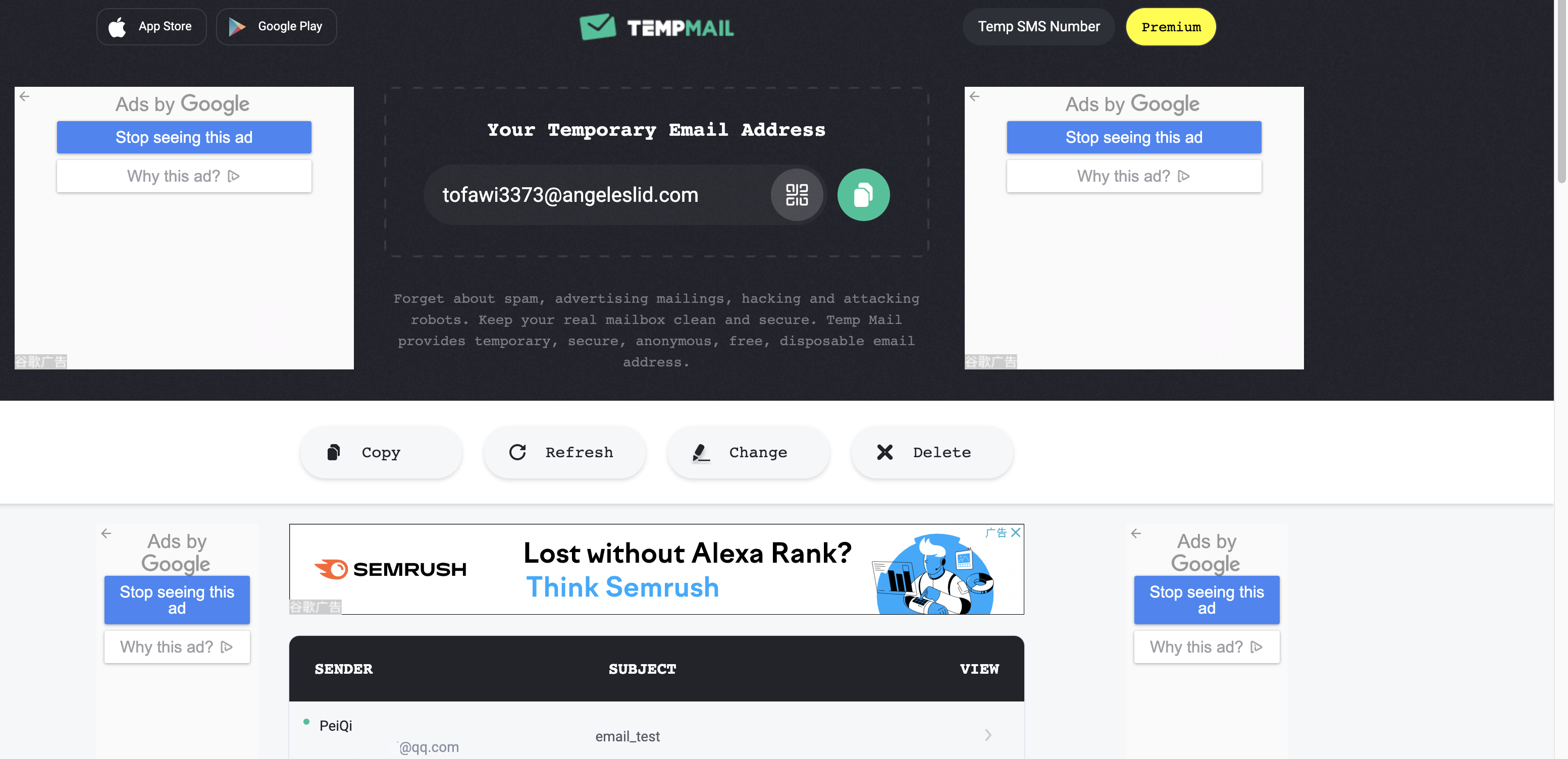

大家在发送邮件时可以注意到,当邮件地址中后缀存在大写字符时,例如 xxx@qq.coM 实际也是可以成功发送邮件

开发过程中由于邮箱格式相比手机号格式存在更多的字符和长度,所以大部分接口检测重复发送是完全匹配检测,例如 xxx@qq.com,第一次发送后再次发送接口就会不允许发送,而修改为 xxx@qq.COM 就可以绕过重复发送邮件造成邮件轰炸

空白字符绕过¶

延续刚刚提到的思路,当邮件变为 xxx@qq.com%20 时,首先会对比 xxx@qq.com 与 xxx@qq.com%20,发现不相同后判断为新的邮件地址,当后端进行URL解码后就重新变成 xxx@qq.com 发送邮件

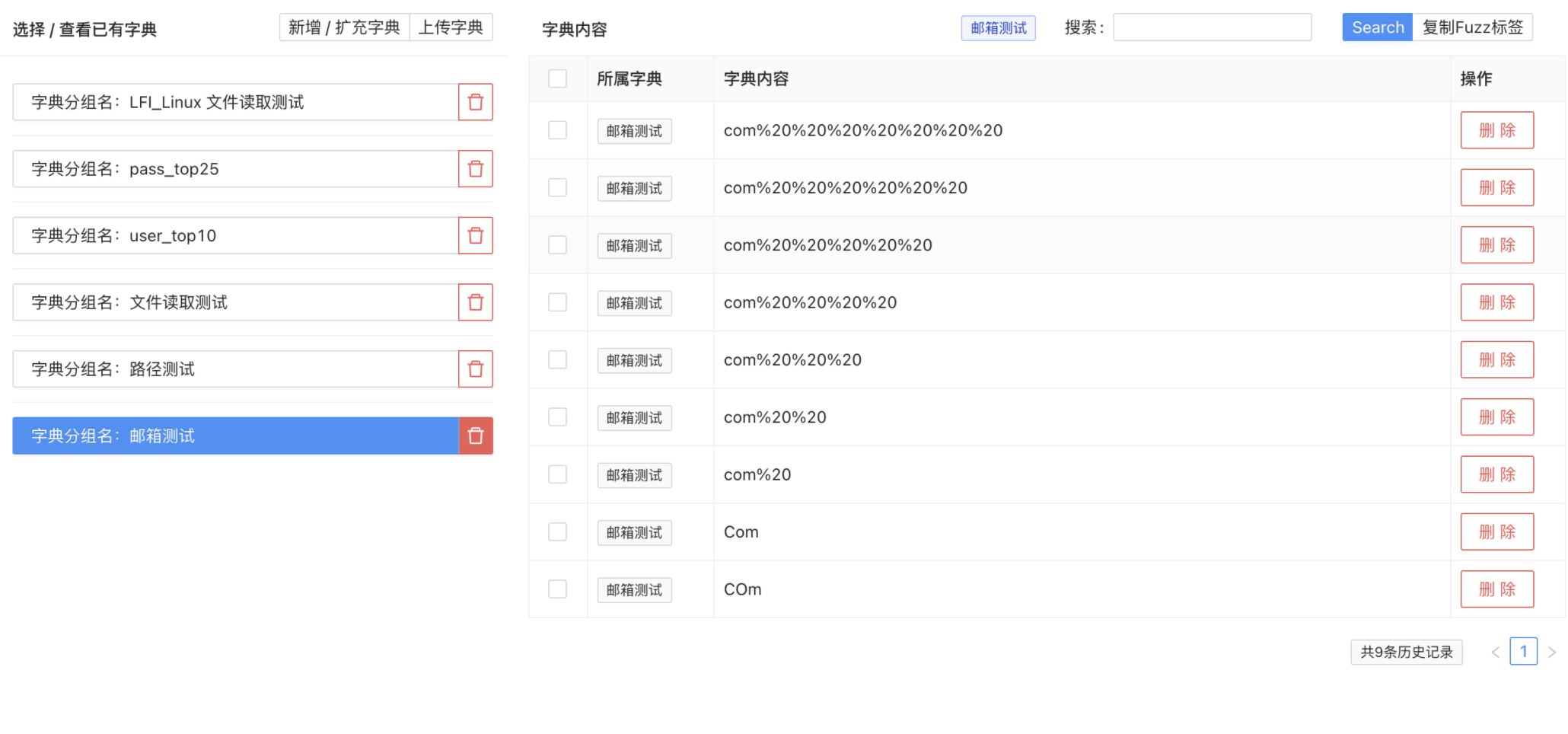

在挖掘过程中可以通过FUZZ的方式确认漏洞